Viene descritta la prova pratica che Malabo mostra in tempo reale ai suoi potenziali Clienti sull'uso di LECS.

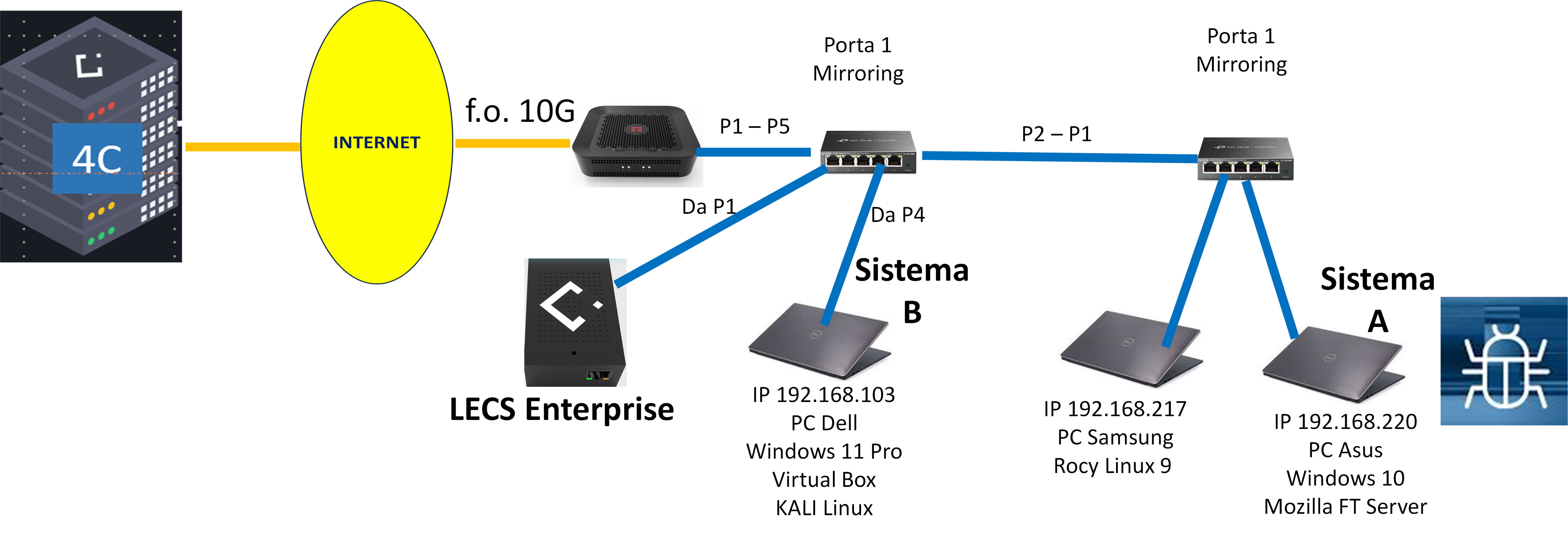

La prova è effettuata su una parte del laboratorio ICT Malabo, attivando nel sistema A un malware tipo Lockbit 0 "alleggerito" (per non causare seri danni all'intero ambiente ICT), come evidenziato nella seguente figura. L'attivazione del malware è effettuato dopo aver bloccato l'attività del sistema antimalware-antivirus presente sul Sistema A.

Nella figura si evidenziano sia il sistema LECS Enterprise collegato alla porta di mirroring (P1) dello switch 1 connesso al router TIM Hub che si collega ad internet con una connession4e in fibra ottica (f.o.) a 10 G.

Il sistema B è collegato via internet al sistema in cloud 4C, Control Center CyberEvolution in Cloud, che fornisce in tempo reale la dashboard e tutte le informazioni sul funzionamento del LECS Enterprise usato nel LAB2 di Malabo.

Subito dopo l'attivazione del malware sul Sistema A, LECS Enterprise riconosce la minaccia ed inizia a renderla inefficinete con il metododo "procedurale", ossia creando pacchetti nella rete locale che si mescolano a quelli del malware che cerca di estendersi ai vari sistemi della rete locale.

La dashboard del LECS Enterprise di Malabo evidenzia l'attivazione del malware e lo considera "critico" (pallino rosso).

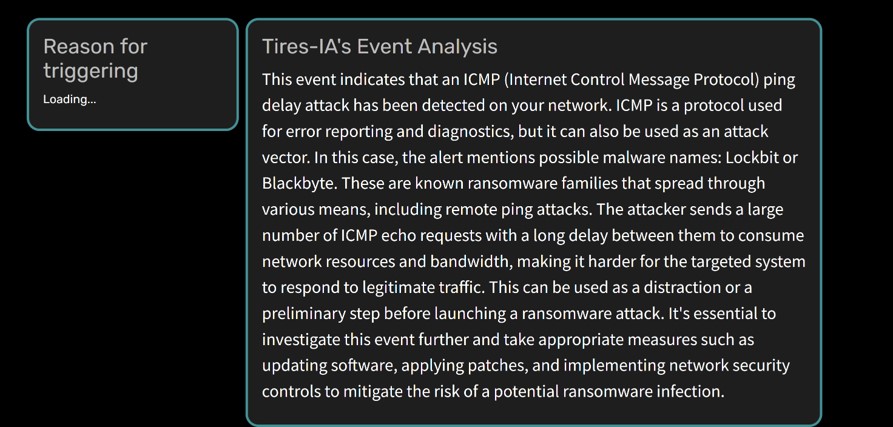

Cliccando su Security Logs appare, tra gli High, la schermata sottostante che riporta la data e l'ora del tentivo di attacco, da quale risorsa ICT è partito, il tipo di rischio indviduato e cosa è stato fatto per ridurlo/eliminarlo.

NB: nella videata appaiono più righe dato che il malware è stato attivato più volte nel corso della prova.

Grazie all'intelligenza artificiale di Tires (uno dei 3 motori di AI di LECS) viene anche indicato il perchè è stato individuato questo malware.

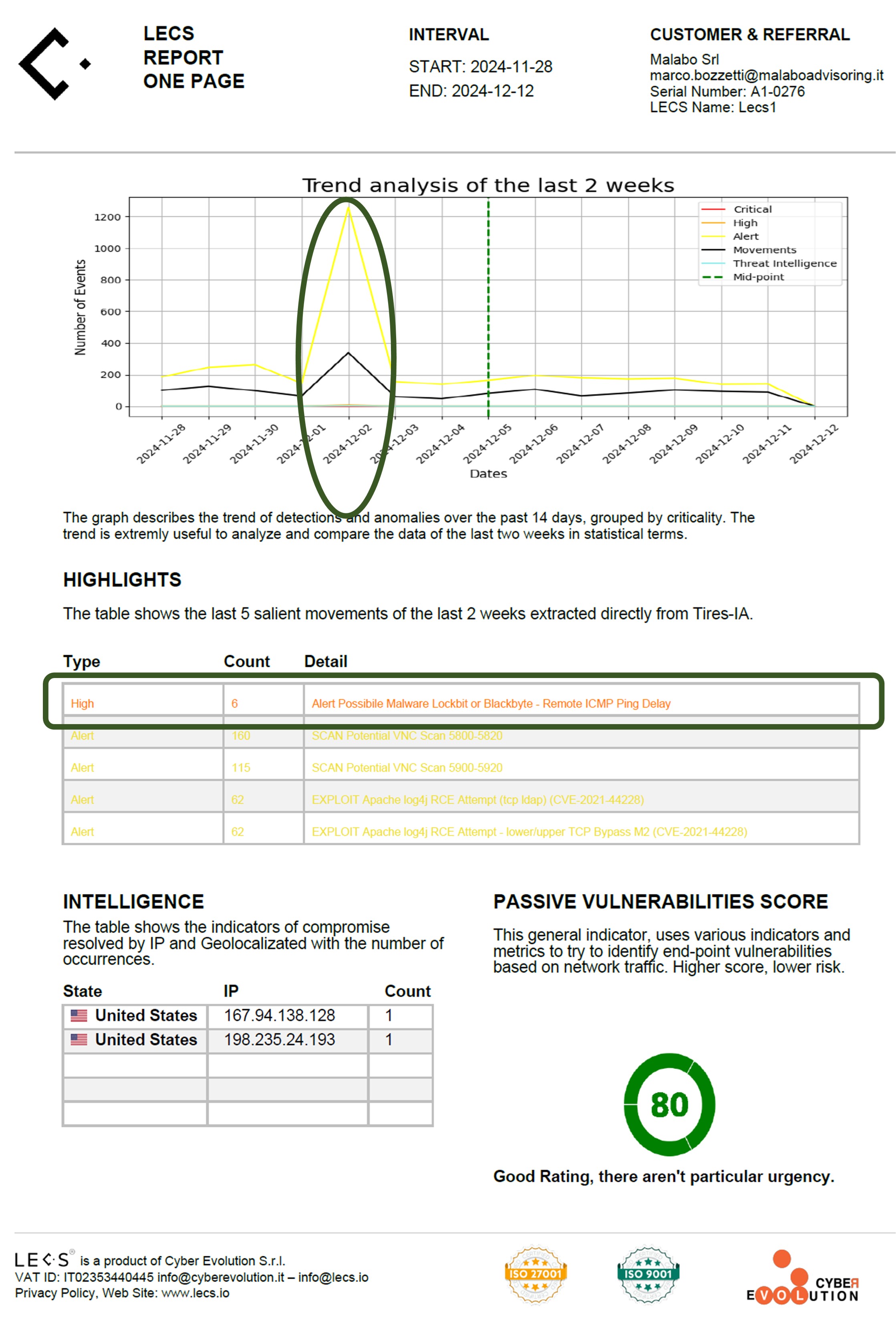

Il sistema centralizzato in cloud 4C fornisce ogni due settimane un sintetico rapporto sulla situazione monitorata dai LECS. Nel caso dell'attacco mostrato, realizzato il 2/12/2024, si riporta il rapporto fornitoda CygberEvolution con evidenziato il tentativo di attacco e la sua individuazione.