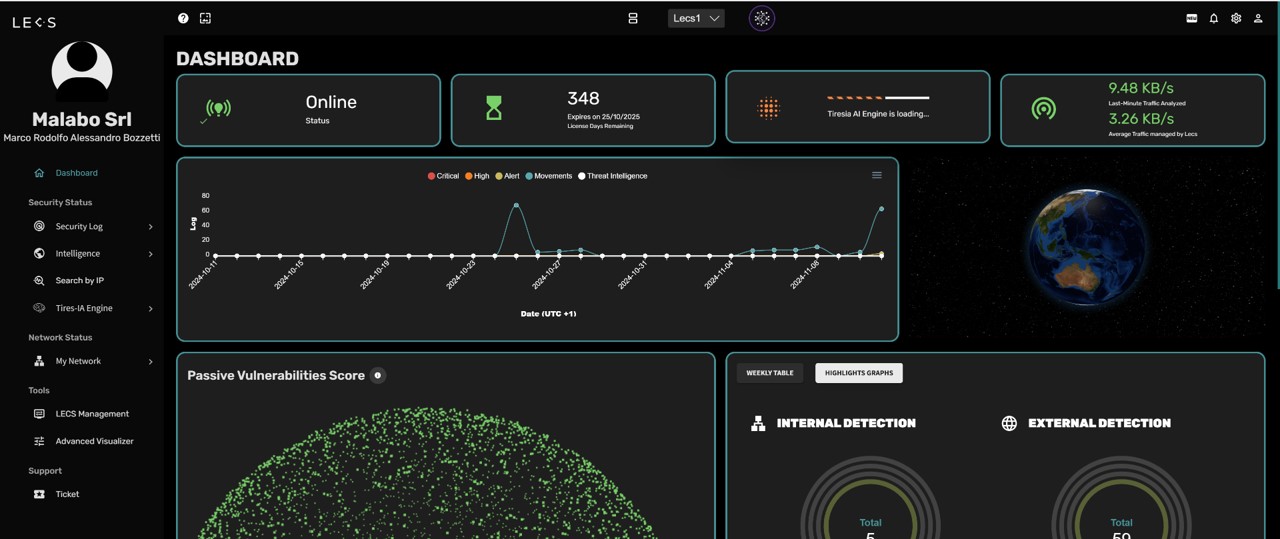

Che cosa è LECS

LECS è una famiglia di produna appliance plug&play che svolge le funzioni di NDR, Network Detection and Response, e di IPS, Intrusion Prevention System, basandosi su tre diversi sistemi di Intelligenza Artificiale, IA.

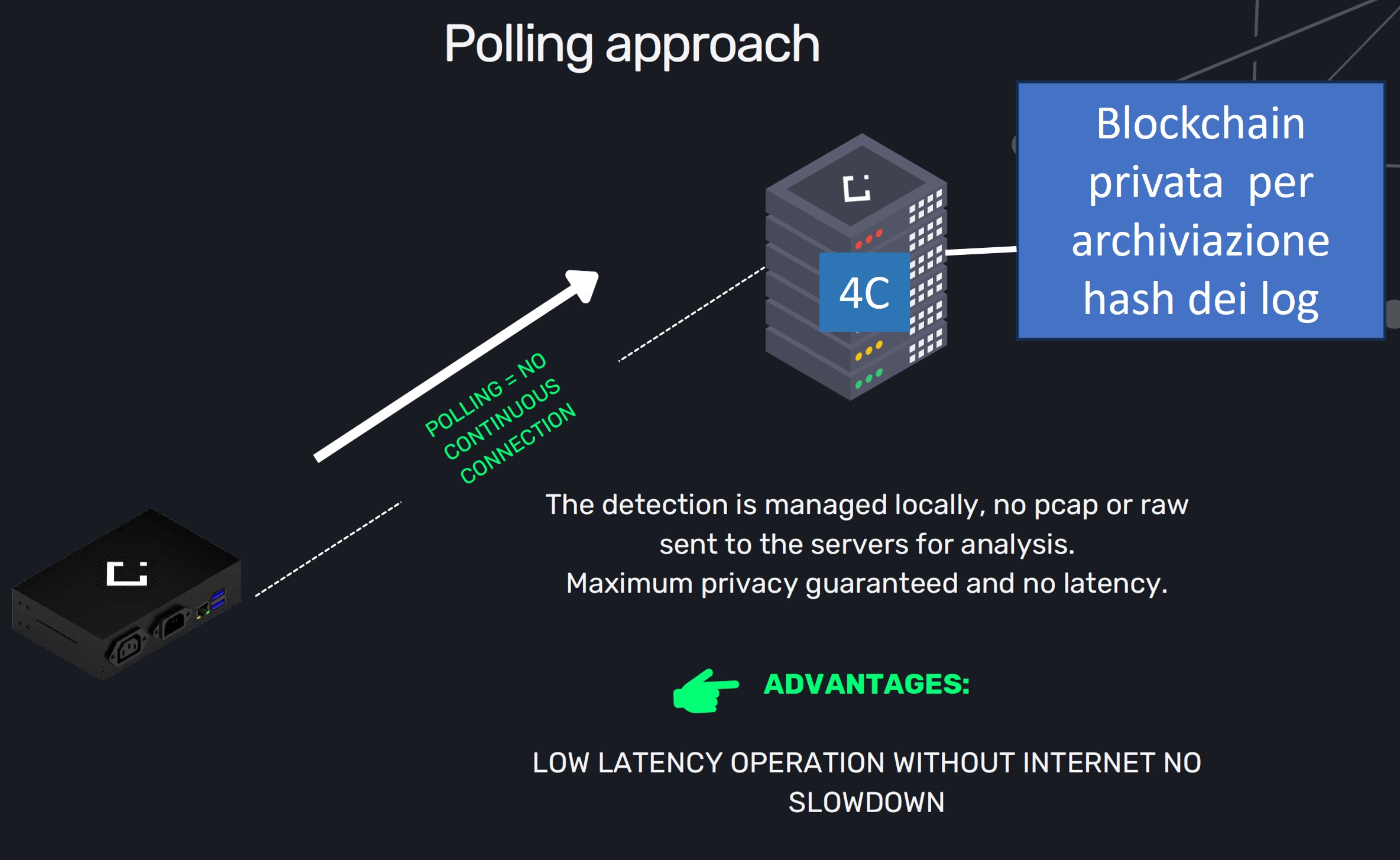

LECS è un sistema plug&play in quanto non deve essere configurato per essere installato, ma, una volta connesso alla rete, automaticamente riconosce il contesto e si autoconfigura, integrandosi con gli altri strumenti di sicurezza digitale presenti e collegandosi in polling con 4C, Control Center CyberEvolution in Cloud, il centro di controllo dei LECS in cloud, per lo svolgimento di varie funzioni.

Le soluzioni NDR sono progettate per rilevare le minacce informatiche sulle reti aziendali utilizzando l'intelligenza artificiale (IA), l'apprendimento automatico (ML) e l'analisi dei dati. Questi strumenti costruiscono modelli di comportamento e analizzando continuamente il traffico di rete nord/sud che attraversa il perimetro aziendale, nonché il traffico laterale est/ovest, e poi utilizzano questi modelli per identificare modelli di traffico anomali o sospetti. Incorporano anche funzionalità di risposta agli incidenti, ad esempio con blocco del traffico sospetto. Ciò potrebbe includere l'aggiornamento automatico delle regole del firewall per bloccare il traffico sospetto o la fornitura di funzionalità che aiutino le indagini sugli incidenti e sulle minacce/rischi.

I sistemi IPS svolgono attività di prevenzione sul traffico in entrata, bloccando quello sospetto, e facendo anch’essi riferimento, nell’implementazione LECS, ai modelli di traffico del NDR

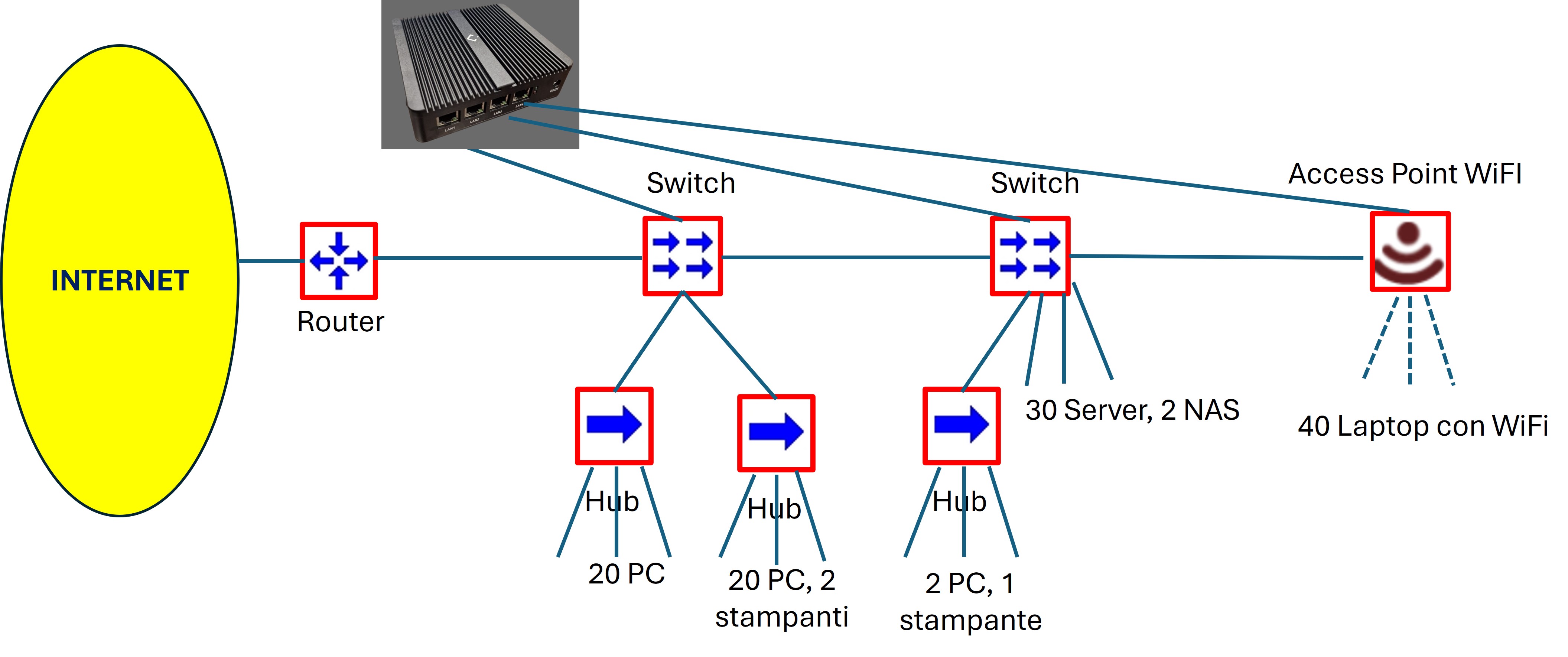

Collegato alla porta di mirroring di uno switch o di un router di rete (vedi esempio nella figura sottostante), LECS analizza il traffico della rete locale e quello in ingresso e in uscito sui collegamenti ad Internet, e una volta rilevata un’anomalia, la classifica ed agisce in base al grado di gravità con una risposta modulata all’attacco potenziale.

Come Funziona

LECS si basa su 3 engine di IA che fanno da cardine a tutto il suo funzionamento: Specto, Raises e Tiresia

I tre sistemi di IA con i loro algoritmi di machine learning lavorano sinergicamente e parallelamente per proteggere un intero segmento di rete, eseguendo detection e classificazione delle anomalie sul traffico della rete, agendo con contromisure e risposte mirate nei casi di minacce critiche ed effettuando una previsione intelligente che fornisce un feedback di aggiornamento basato sulle ultime statistiche rilevate.

Le fasi di funzionamento di un LECS

- CHECK & CONNECT LECS: dopo averlo posizionato su una porta di mirroring di uno switch "strategico" dell'infrastruttura di rete, LECS si autoconfigura (plag&play) e diviene un componente , host, della rete, ed inizia il suo monitoraggio passivo, che non impatta sulla prestazioni della rete;

- TRAP & DETECTION ANALYSIS: nel corso del monitoraggio continuo e in tempo reale del trraffico della rete, LECS individua ed anlizza in tempo reale le possibili minacce, classificandole in base alla gravità del possibile impatto;

- IMPACT ISOLATION RESPONSE: in caso di rilevamento di una minaccia ad alto impatto LECS interviene creando dei pacchetti che si mescolano a quelli del traffico malevolo individuato e quindi bloccando la minaccia a livello di protocollo; in casi estrem i LECS blocca l'alimentazione dello switch cui è connesso;

- INSPECTION & RECOVERY NETWORK:a seguito dell'intervento di cui sopra, LECS LECS ripristina il collegamento di rete, verifica la presenza di ulteriori minacce e grazie all’algoritmo Tiresia, impara e parametrizza i dati della minaccia.

I sistemi NDR creano modelli di comportamento normale analizzando continuamente il traffico di rete nord/sud che attraversa il perimetro aziendale, nonché il traffico laterale est/ovest, e quindi utilizzano questi modelli per identificare modelli di traffico anomali o sospetti. Incorporano anche capacità di risposta agli incidenti, come il blocco del traffico sospetto.

o I sistemi IPS eseguono attività di prevenzione sul traffico in entrata, bloccando il traffico sospetto e facendo riferimento, nell'implementazione LECS, anche ai modelli di traffico NDR.

I falsi positivi ed i falsi negativi

I falsi positivi ed i falsi negativi costitusico da sempre una gravissimo problema per i sistemi di rilevazione di minacce. Grazie ai sistemi di detection interni che svolgono azione di machine learning, LECSeffettua per entrambi una forte Auto Riduzione.

- Statisticamente, ad oggi, LECS dopo oltre 4 anni e mezzo in ambienti produttivi non ha riportato falsi positivi per i livelli critici.

L'archiviazione e la gestione sicura dei log

L'archiviazione dei log e la loro gestione è fondamentale sia per compliance a normative e certificazioni sia per controlli di auditing ed eventuali computer forensic.

- ogni appliance LECS utilizza una blockchain privata per l’archiviazione dei soli hash dei log

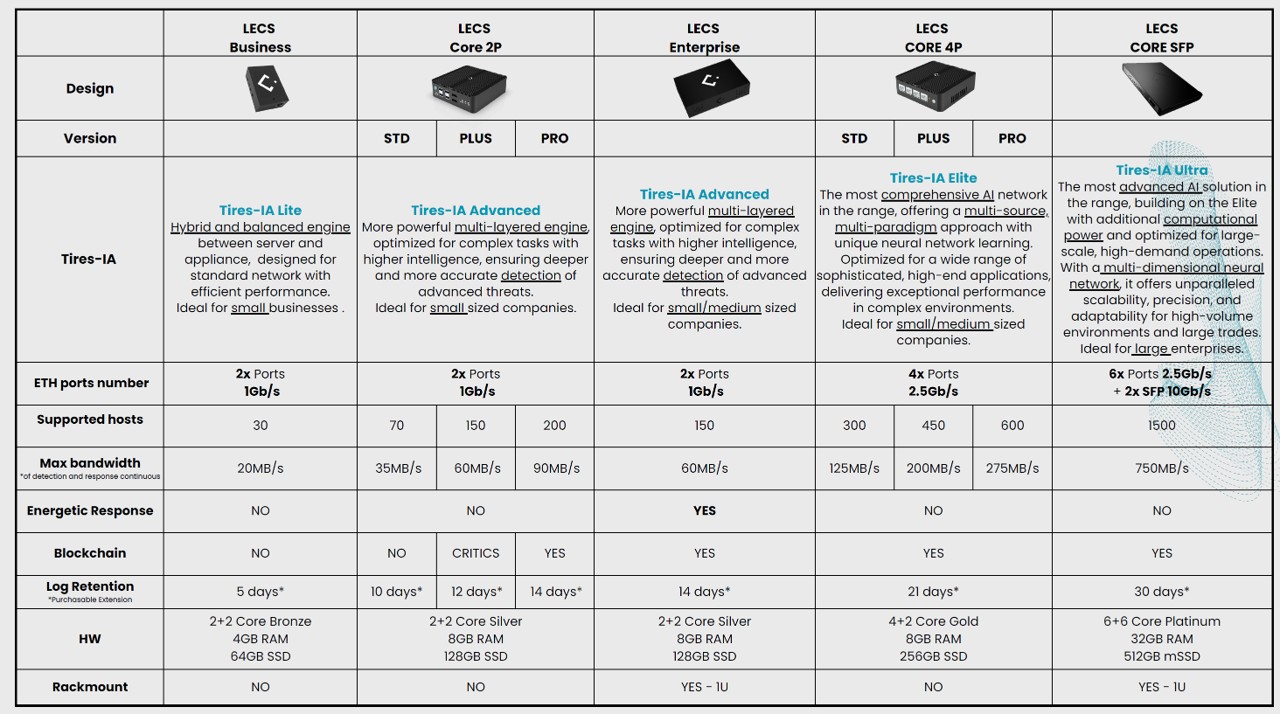

- quelli relativi ad eventi critici sono archiviati localmente sull'appliance. Il numero di log registrabili in locale dipende dalle dimensioni della singola appliance, e quindi dalla sua capacità di storage, come indicato nella sottostante tabella di confronto tra i vari prodotti LECS

- quelli non critci sono archiviati nel Centro 4

Il ripristino dell'appliance da locale in caso di malfunzionamento

-

ogni appliance LECS dispone di una porta USB controllata, usabile per il ripristino in locale del software tramite una specifica chiavetta USB che è fornita con ogni appliance LECS

Perché comprare ed usare sistemi LECS per la sicurezza del sistema informativo

LECS nasce con un preciso e chiaro obiettivo: rendere la sicurezza informatica più accessibile, semplice ed efficace.

LECS fornisce un forte potenziamento della sicurezza informatica tra i dispositivi delle reti locali (PC, server, storage, unità di rete, ecc.) e le connessi a Internet:

- grazie ai 3 motori di intelligenza artificiale, LECS identifica a livello di rete codici maligni già noti e sconosciuti (i cosiddetti zero-day, che firewall e anti-malware non riescono a rilevare), e/o comportamenti insoliti dei diversi dispositivi locali (con i motori di intelligenza artificiale registra il comportamento di ogni unità nel tempo), e interviene autonomamente per rendere innocue le minacce.

- LECS fornisce un'ampia capacità di risposta, sia preventiva durante le fasi di ricognizione che reattiva durante i movimenti laterali e di exploit.

- LECS ottiene un sistema di monitoraggio continuo che analizza e risponde alla minaccia combinando biunivocamente tutti i possibili tipi di rilevamento.

LECS è un'appliance intrinsecamente sicura, non manipolabile nè in locale nè da remoto

- Non è possibile interfacciarsi al LECS da locale ma solo via il sistema centrale in cloud 4C

- Collegamento dati solo in uscita dall’appliance LECS al 4C

LECS è un'appliance plug&play: non deve essere configurata.

- Appena installata sulla porta di uno switch (o di un router, o di un load balancer, …) inizia a funzionare scroprendo l’ambiente ICT in cui è inserita

- La dashboard dell’appliance è visibile solo collegandosi al 4C

LECS è in grado controllare contemporaneamente sia "tradizionali" sistemi informativi sia sistemi OT, Operational Technology, che includo sistemi Iot/IIoT, sistemi di automazione industriali, robot e sistemi informatizzati di analisi mediche

La dashboard è visibile sia da PC che da dispositivi mobili, tipicamente smartphone

I diversi prodotti LECS hanno un prezzo molto competitivo, in particolare se confrontati con prodotti simili come DarkTrace, Vectra, ThreatBook, appliance OpenStack e coprono un'ampia gamma di prodotti per coprire da reti locali molto piccole (fino a 30 host) a quelle grandi (fino a 5000 host)

CERTIFICAZIONI & PREMI LECS

- ISO 9001: international quality management standard.

- ISO 27100: assurance of compliance with information security requirements.

- NIST Framework 1.1: conformità ai requisiti del National Institute of Standards and Technology.

- NIST Framework SP800: Advanced Security for Critical Infrastructure.

- NIS2 Directive: Compliance Support for Critical Infrastructure Management.

- ACN Certification, the National Cybersecurity Agency - coming soon

- Winners CDP Forward Factory 2022

- Winners at KickStart Global @Zurich

- Winners of the Italian Lifestyle Nana Bianca acceleration programme

- Among the best start-ups at the Enterprise Europe Network @EU PRAGUE

- TIM Cyber Challenge Finalists

- Partner EIT Manifacturing

Internazionalizzazione di LECS

LECS è al momento presente in 19 diversi Paesi

Il confronto tecnico-funzionale degli attuali prodotti LECS

Per maggori informazioni, per una dimostrazione dal vivo e per una offerta si prega di contattare