NEWS

FOCUS ON

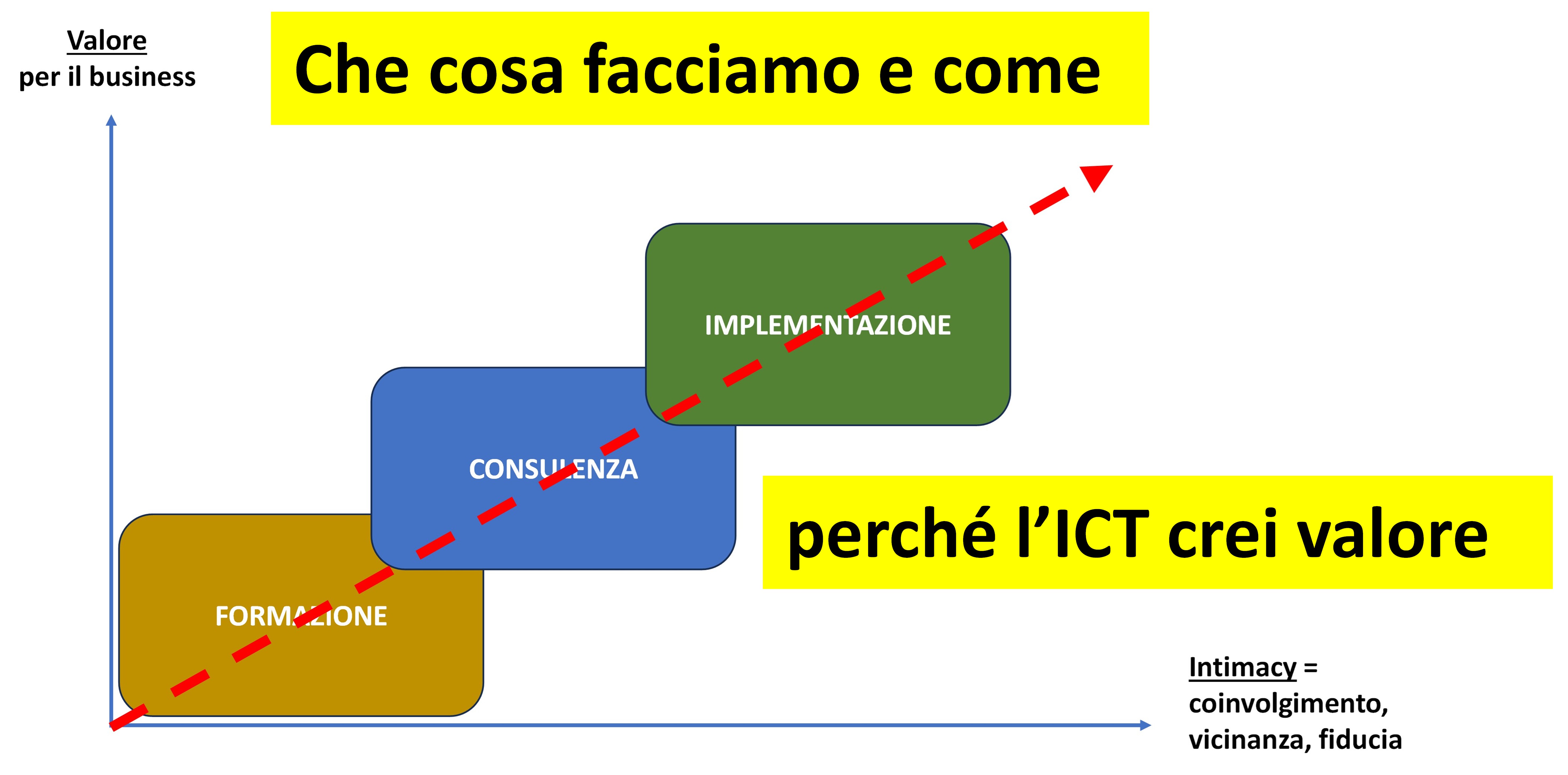

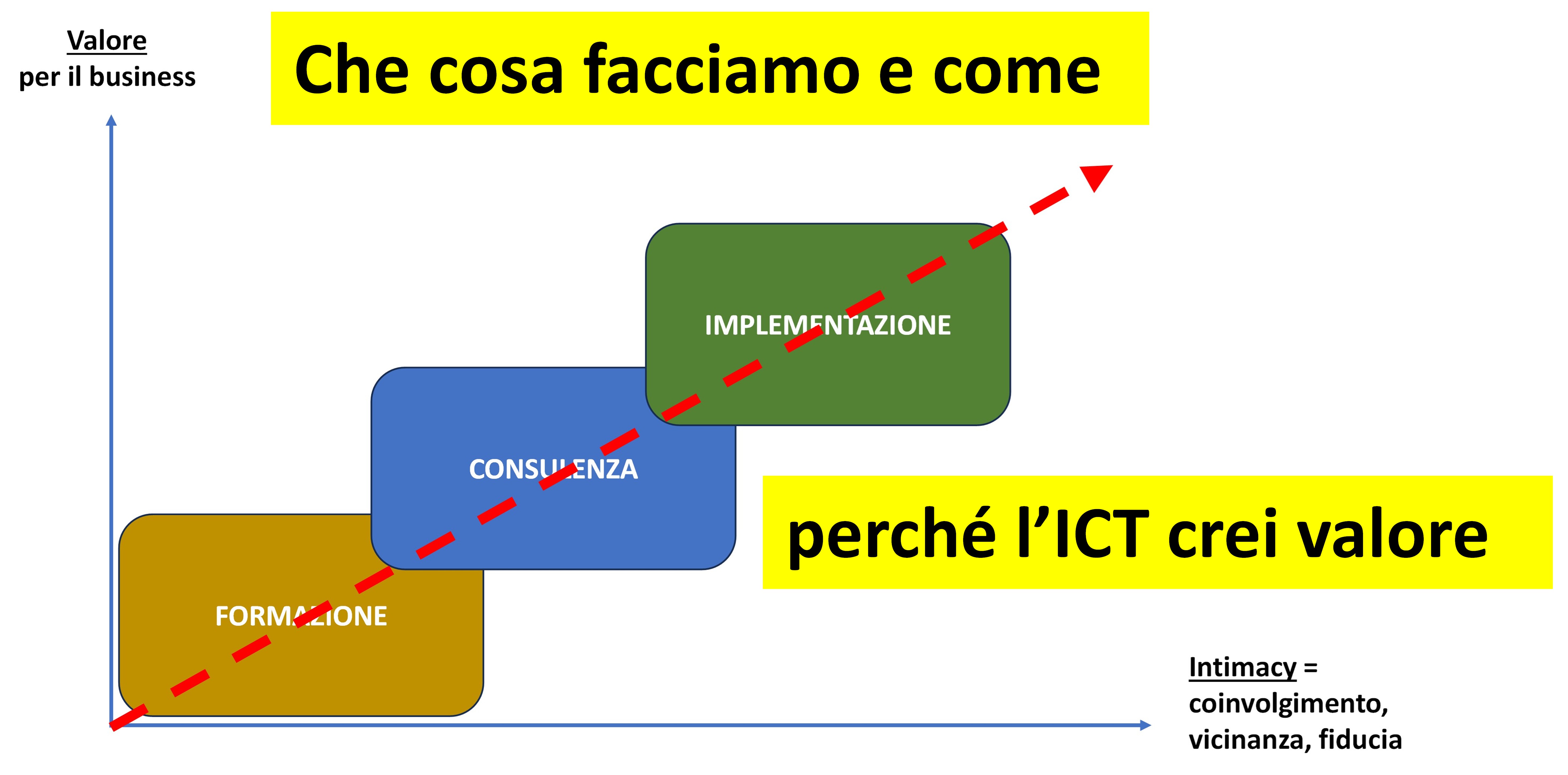

COME OPERIAMO

I PRINCIPALI SERVIZI

Questo sito web utilizza dei cookie sia del proprio ambiente Joomla 3.x sia dei software di Terzi per migliorare l’esperienza di navigazione degli utenti e per raccogliere informazioni sull’utilizzo del sito stesso